Comarch Smooth AuthenticationWo Onlinebetrug endet und ein nahtloses Nutzungserlebnis beginnt

Comarch Smooth AuthenticationWo Onlinebetrug endet und ein nahtloses Nutzungserlebnis beginnt

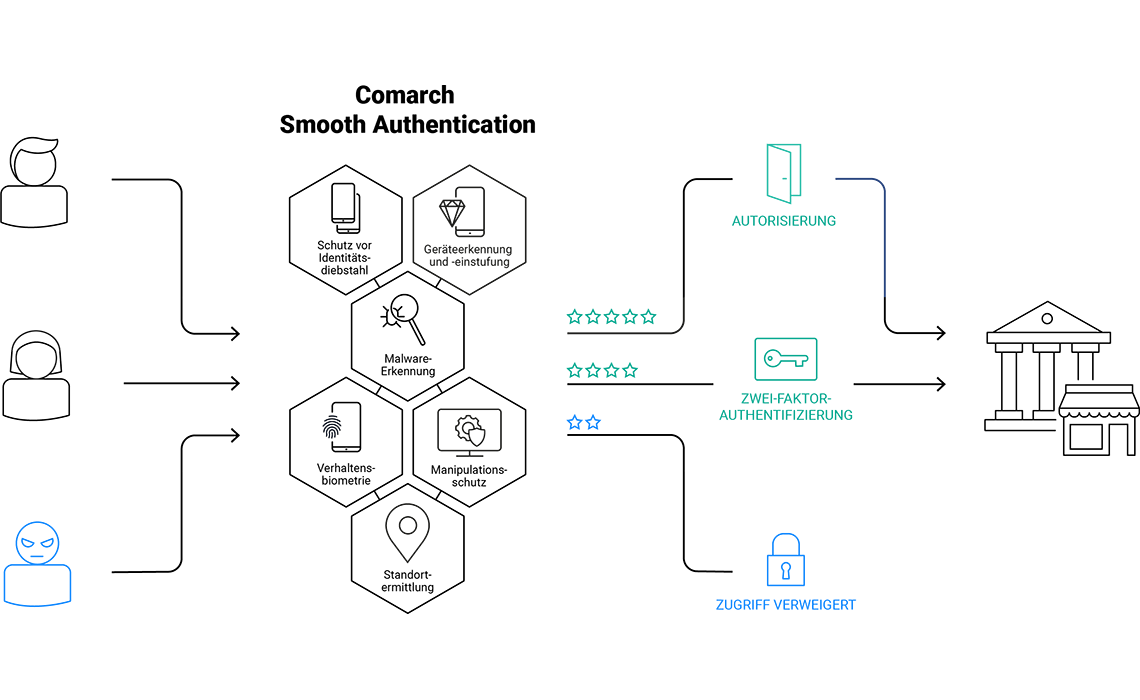

Comarch Smooth Authentication ist eine Anwendung, die risikobasierte Authentifizierung, die Geräteerkennung, Malware-Ermittlung und Verhaltensbiometrie kombiniert, um Betrugsversuche in Echtzeit aufzudecken. Die risikobasierte Authentifizierung ermöglicht Ihren Kunden eine sichere und zugleich reibungslose Customer Journey. Sie bietet hervorragenden Schutz vor Onlinebetrug und fördert Ihr Ansehen als vertrauenswürdiger Partner.

Kontoübernahmeversuche (ATO; Account Takeover) in Echtzeit aufdecken

Cyberkriminelle von legitimen Benutzern unterscheiden

Den Kunden eine sichere Anwendungsumgebung bereitstellen und dabei höchste Benutzerfreundlichkeit gewährleisten

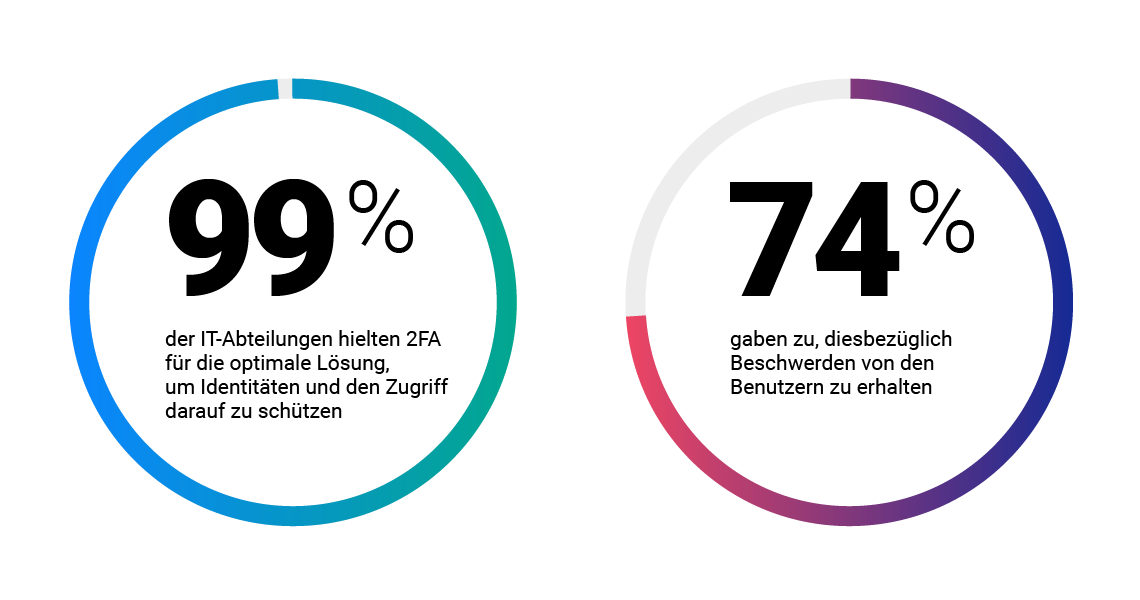

Ihre Kunden erwarten, dass die Nutzung der von Ihnen bereitgestellten Anwendung sicher ist. Sie jedoch ständig zur Verifizierung ihrer Aktionen mittels PIN, Einmalpasswort, Token o. ä. aufzufordern, wirkt sich negativ auf ihr Nutzungserlebnis aus und senkt die Konversionsrate deutlich. Verbessern Sie den Authentifizierungs- und Autorisierungsprozess durch eine risikobasierte Authentifizierungslösung, die – von den Endbenutzern unbemerkt – kontinuierlich im Hintergrund läuft.

Quelle: Betanews

Die Software Comarch Smooth Authentication analysiert zahlreiche Artefakte, die aus Endgeräten, Verhalten und der auf Benutzergeräten installierten Software stammen, um für jede Transaktion eine Risikoeinstufung zu berechnen. Dieses Konzept einer adaptiven, risikobasierten Authentifizierung schafft ein Gleichgewicht zwischen Sicherheit und Benutzerfreundlichkeit: Der zweite Faktor für die Authentifizierung wird nur abgefragt, wenn er tatsächlich erforderlich ist. So bleibt das Nutzungserlebnis für die Kunden reibungslos.

Comarch Smooth Authentication wurde für Unternehmen entwickelt, die ihren Kunden oder Mitarbeitern mobilen oder Webzugriff auf ihre Leistungen und Services bereitstellen. Mit dem Ansatz der risikobasierten Authentifizierung lässt sich die Betrugsvorbeugung in folgenden Bereichen deutlich steigern:

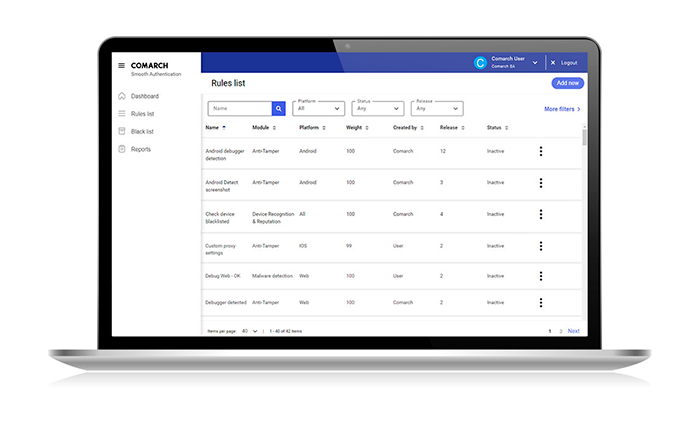

Eine zusätzliche Sicherheitsschicht, auf der unser leistungsfähiges Tool zur risikobasierten Authentifizierung und Autorisierung die Daten von Benutzern analysiert, um diese vor diversen Arten des Onlinebetrugs zu schützen:

Wir lassen Sie mit Ihren Fragen nicht allein. Im Rahmen der Implementierung unserer effektiven Authentifizierungssoftware lassen wir Sie an unserem Wissen und unserer Erfahrung im Bereich Cybersicherheit teilhaben. Unser engagiertes Team für Cybersicherheit informiert sich kontinuierlich über die neuesten Betrugsszenarien und unsere Ethical Hacker im Malware-Lab arbeiten unermüdlich daran, aktuelle Bedrohungen zu erkennen und zu bekämpfen. Alles, damit Ihnen eine risikobasierte Authentifizierungslösung zur Verfügung steht, die auf die neuesten Cybersicherheitsbedrohungen reagiert.

Unsere Forschungs- und Entwicklungsabteilung beschäftigt Entwickler, die sich mit Cybersicherheit, DevOps und Penetrationstests auskennen. Die verschiedenen Spezialistenteams messen sich in agilen Sprints miteinander, um die fortgeschrittensten Verfahren zur Betrugserkennung zu entwickeln. Dadurch ist unsere risikobasierte Authentifizierungslösung dem Einfallsreichtum von Betrügern und Hackern gewachsen; sie hat quasi einen simulierten Cyberangriff mit rotem und blauem Team durchlaufen.

Sie möchten mehr über unsere Cyber Security Software erfahren? Kontaktieren Sie uns.